Abbiamo già parlato dei rischi legati ai Router che consentono le connessioni internet "da casa" (o dalle postazioni small business). Vedere per esempio questo post.

Partiamo dalla cronaca

Per approfondire l'argomento, ricordiamo innanzi tutto che genere di rischio comportano i router delle connessioni casalinghe forniti dai Provider di connettività.

Un caso recente (novembre 2016) è l'attacco che ha colpito la rete in Germania, sia per le connessioni dati, che per quelle telefoniche (ricordiamo che la maggior parte delle "linee" telefoniche in Germania sono su tecnologia digitale, via internet).

Dopo mesi di indagini, si è arrivati forse a individuare uno dei responsabili di quell'attacco, il che tuttavia non tutela dal ripetersi di simili situazioni.

Valutare il rischio

Per poter valutare il rischio reale, occorre analizzare quali sono le condizioni di sicurezza con cui sono distribuiti e amministrati questi router. Vediamo innanzi tutto la teoria.

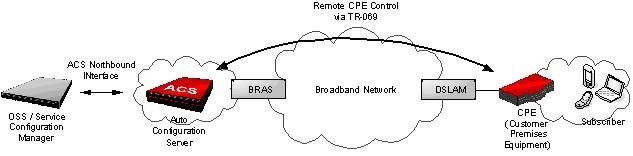

Genericamente, i router dei Provider sono installati e gestiti secondo questo schema:

Esiste cioè un'apposita infrastruttura del Provider, composta (con riferimento alla figura, da sinistra verso destra) di:

- interfaccia centralizzata per la definizione delle configurazioni

- server centralizzato per la distribuzione delle configurazioni e degli aggiornamenti

- collegamento in rete geografica verso i router installati presso i clienti

- molteplicità di router installati, e infine

- rete locale del cliente

In questo modo i Provider tengono sotto controllo e gestiscono i router installati presso i clienti, aggiornando se necessario le configurazioni.

L'anello più debole di questa catena è costituito dal collegamento in rete (c) fra i server del Provider e la miriade di router presso i clienti. Se tale connessione non è opportunamente protetta, può essere preda di malintenzionati (cracker), come appunto è accaduto in Germania nell'incidente citato sopra.

Il protocollo di comunicazione fra server e router è definito da alcuni standard, che purtroppo sembrano alquanto vulnerabili ad attacchi da parte di soggetti non autorizzati.

Un fattore molto importante per la sicurezza di questa architettura è il tipo di connessione geografica (c) fra server e router:

- se tale rete ricade interamente sotto il controllo del Provider, allora il rischio di intrusione sui router è decisamente moderato e dipende dal livello di sicurezza di questa rete, che di fatto risulta interna alle infrastrutture del Provider stesso.

- se invece tale rete sfrutta o attraversa anche parzialmente la rete pubblica (internet) senza ulteriori protezioni (es: VPN), allora il rischio di intrusione diventa concreto e consistente.

Conclusioni

Che cosa può fare il cliente per scongiurare intrusioni come quelle descritte?

Praticamente niente, salvo chiedere informazioni al suo Provider circa il tipo di infrastruttura usata per la manutenzione del router.

Che cosa dovrebbero fare i Provider?

Assicurarsi che l'accesso ai propri router sia consentito soltanto alle proprie procedure di gestione (server ed eventualmente personale autorizzato), che non vi siano backdoor a bordo dei router (password di fabbrica o universalmente note) e infine che la connessione fra le loro strutture centrali e i router siano opportunamente schermate contro i tentativi di intrusione o spionaggio.

Eventualmente, modificare le modalità di accesso ai router per raggiungere questi obiettivi minimi di sicurezza.

Altri Riferimenti

- Articolo di PCWorld (del 10 agosto 2014)

Note:

[1] (immagine di: de:user:Sternagel - de:Datei:Remote CPE Controle via TR-069.jpg, CC BY-SA 3.0, https://commons.wikimedia.org/w/index.php?curid=9845264)