AVVISO: Sono stati segnalati problemi su Laptop Lenovo (non tutti i modelli) con Ubuntu 17.10 - se possibile, per il momento evitate di installare questa versione. Rif: https://bugs.launchpad.net/ubuntu/+source/linux/+bug/1734147

Aggiornamenti quando saranno disponibili.

mercoledì 20 dicembre 2017

mercoledì 22 novembre 2017

Intel Firmware Vulnerability

Parliamo di potenziali problemi "invisibili" ma ampiamente diffusi.

Normalmente l'utente non si occupa di che cosa succede quando accende il PC, né quando il PC è "spento" o "addormentato" (sono ormai molto diffusi i modelli "portatili" che, quando chiudiamo il coperchio, si "addormentano" finché non li risvegliamo). E invece, a quanto pare, saremo costretti ad occuparcene, perché proprio in quei momenti, oltre che nei periodi in cui funzionano normalmente, i nostri PC potrebbero essere oggetto di "attenzioni" malevole, e soprattutto di azioni del tutto simili ai ben noti e famigerati virus in circolazione.

Normalmente l'utente non si occupa di che cosa succede quando accende il PC, né quando il PC è "spento" o "addormentato" (sono ormai molto diffusi i modelli "portatili" che, quando chiudiamo il coperchio, si "addormentano" finché non li risvegliamo). E invece, a quanto pare, saremo costretti ad occuparcene, perché proprio in quei momenti, oltre che nei periodi in cui funzionano normalmente, i nostri PC potrebbero essere oggetto di "attenzioni" malevole, e soprattutto di azioni del tutto simili ai ben noti e famigerati virus in circolazione.

Rimandiamo in appendice i link relativi a questi problemi, e vediamo prima di che si tratta.

Il problema

Tutti i PC, per funzionare, hanno bisogno di diverse componenti, che a grandi linee sono note a tutti:

- hardware: tutto ciò che si può toccare, dentro e fuori del guscio del PC (tastiera, video, touchpad, chip elettronici di vario tipo, indicatori LED e altro)

- software: programmi, App, tutto ciò che permette l'uso "applicativo" del PC (videoscrittura, navigazione internet e molto altro). Comprende anche uno strato normalmente invisibile ma indispensabile chiamato Sistema Operativo (OS in inglese), che per nome ben conosciamo: Windows, Linux, Android, MacOS, OS X, Unix e alcuni altri.

- firmware: che cos'è? semplificando, possiamo dire che è ciò che sta fra il software e l'hardware, e permette appunto al software di usare l'hardware. In pratica, è software "congelato" dentro alcuni chip elettronici, quindi praticamente invisibile all'utente

Proprio in questo strato di firmware si annidano i problemi di cui stiamo parlando.

Citando e traducendo quanto afferma la stessa Intel (le evidenziazioni sono mie):

Sulla base degli elementi identificati attraverso la revisione completa della sicurezza, un utente malintenzionato potrebbe ottenere l'accesso non autorizzato alla piattaforma, alle funzionalità Intel® ME e alle informazioni segrete di terze parti protette da Intel® Management Engine (ME), Intel® Server Platform Service (SPS) o Intel® Trusted Execution Engine (TXE).Questo include scenari in cui un utente malintenzionato con successo potrebbe:

- Impersonare ME / SPS / TXE, con conseguente impatto sulla validità della verifica della sicurezza locale.

- Caricare ed eseguire codice arbitrario al di fuori della visibilità dell'utente e del sistema operativo.

- Causare un crash del sistema o instabilità del sistema.

Quali prodotti ne sono colpiti? Sempre citando lo stesso articolo Intel:

- 6th, 7th & 8th Generation Intel® Core™ Processor Family

- Intel® Xeon® Processor E3-1200 v5 & v6 Product Family

- Intel® Xeon® Processor Scalable Family

- Intel® Xeon® Processor W Family

- Intel® Atom® C3000 Processor Family

- Apollo Lake Intel® Atom Processor E3900 series

- Apollo Lake Intel® Pentium™

- Celeron™ N and J series Processors

In altre parole, se sul vostro PC compare il Logo Intel (e il PC non è particolarmente vetusto), dovrebbe ricadere in questi casi.

Diagnosi

Per sapere esattamente se il vostro PC è colpito da questa vulnerabilità, Intel mette a disposizione un tool automatico (per Windows e Linux), scaricabile qui:

https://downloadcenter.intel.com/download/27150Soluzione

Ogni Vendor (il fornitore hardware del vostro PC) si sta attrezzando per mettere a disposizione firmware con correzioni che dovrebbero (il condizionale è d'obbligo in questi casi) risolvere il problema. Seguite gli aggiornamenti e, se non siete particolarmente abili coi PC, rivolgetevi ad un esperto di fiducia.

Appendice: Link e Riferimenti

CERT Nazionale Italia

https://www.certnazionale.it/news/2017/11/22/scoperte-gravi-vulnerabilita-in-firmware-intel/

US-CERT - Official website of the Department of Homeland Security

Intel-SA-00086 Detection Tool

Intel: Informazioni sul problema

Articolo con link ad alcuni Vendor (Dell, Intel, Lenovo) - in fondo al post

martedì 17 ottobre 2017

WPA2 - Key Reinstallation Attacks

Vorrei spendere due parole sui cosiddetti "attacchi KRACK" che possono colpire le connessioni Wi-Fi anche protette dallo standard WPA2.

Recentemente è stata resa pubblica una vulnerabilità, che risiede non tanto nel protocollo WPA2, quanto in un uso malevolo di una raccomandazione contenuta nel relativo standard, e purtroppo implementata in modo superficiale.

In poche parole, se un attacker si trova nel raggio di azione del segnale Wi-Fi, può tentare una manovra specifica verso i client connessi, ottenendo in cambio la possibilità di leggere in chiaro il traffico che transita sulla connessione Wi-Fi così manipolata. Non è detto che l'attacco vada sempre a buon fine, ma se riesce, quello è il risultato.

Questa situazione deve essere valutata, sotto il profilo del rischio sicurezza, a seconda degli ambiti in cui ci si trova ad operare.

In casa: ormai tutte le connessioni internet fornite da provider su "linea fissa" (ADSL, Fibra Ottica, connessione su ponti radio, es: Eolo) prevedono l'accesso tramite apparati (modem/router) che forniscono anche il Wi-Fi. Altrettanto abitualmente, il protocollo utilizzato è WPA2, perché è di gran lunga il più sicuro fra quelli disponibili. In questo scenario, un attacco KRACK può essere condotto da chi si trovi nel raggio di azione del segnale (un vicino di casa o qualcuno in strada con apposita apparecchiatura: in quest'ultimo caso si parla di "wardriving"). In definitiva, il rischio effettivo dipende dalla probabilità di avere un vicino di casa smanettone, o dall'essere bersaglio di loschi figuri che fanno "wardriving". In ogni caso, i PC con sistemi Linux sono già stati messi al sicuro o stanno per esserlo, i device con Android recenti anche, i device con Android obsoleti dovrebbero essere immuni, così come sembra che siano immuni i PC con Windows e i sistemi Mac di Apple (idem).

Al lavoro: ho nostalgia dei "bei tempi antichi" in cui le connessioni di rete erano tutte cablate: magari ci saranno stati altri problemi (risolvibili), ma sicuramente non quelli dipendenti dall'uso del Wi-Fi. Se si tiene conto dell'interesse relativamente alto che possono avere i dati in transito su una rete aziendale, qui il rischio di cadere vittima degli attacchi KRACK è piuttosto consistente. I consigli in questo caso sono i soliti: aggiornate i sistemi, a cui mi sento di aggiungerne un altro, di attuazione immediata, nel frattempo che si fanno aggiornare tutti i sistemi. Ovunque possibile, stabilite connessioni cablate per i client (PC) dei posti di lavoro.

Telefoni cellulari: sembrano l'anello più debole in caso di attacco KRACK. Si consiglia di verificare se è avvenuto un recente aggiornamento, e in caso di dubbio non utilizzare il device per transazioni che abbiano valore (home banking) né usare password che potrebbero essere rubate. In casi estremi, sempre meglio usare la "rete mobile" (non Wi-Fi).

Per chi volesse approfondire, ecco alcuni link:

- www.krackattacks.com sito creato dallo scopritore del problema

- CERT Nazionale

- Computerworld Italia

giovedì 14 settembre 2017

Scuola

Prendo spunto da questa Intervista della Ministra Valeria Fedeli a Repubblica del 12 settembre 2017 per discutere di alcuni aspetti di IT Security connessi con questa "novità".

Al momento in cui scrivo si possono immaginare due scenari:

- la Scuola fornisce a tutti gli studenti gli strumenti (smartphone, tablet) in configurazione predeterminata e immutabile, e contestualmente fornisce la necessaria connettività (wifi)

- la Scuola ammette la presenza di dispositivi degli studenti, con qualche limitazione nel loro uso in classe

Il caso 1. comporterebbe un ovvio aumento di spesa a carico della Scuola, ma consentirebbe un discreto controllo sull'effettivo utilizzo dei device.

Il caso 2. prevede due sottocasi:

- a) la connettività è fornita dalla Scuola (wifi)

- b) la connettività resta a carico di ogni singolo studente (famiglia)

In particolare il caso 2.a è un classico BYOD, con tutti i problemi di IT Security che comporta questo tipo di architettura, in particolare:

- necessità di separare il traffico generato dagli studenti dal restante traffico istituzionale della Scuola (Registro Elettronico, Segreterie, altri organi interni che usano per le attività lavorative la connessione internet)

- necessità di provvedere ad una sufficiente disponibilità di banda, tenendo conto del numero degli studenti

- tracciabilità degli accessi e delle operazioni eseguite dagli studenti in classe

In ogni caso è evidente che l'infrastruttura di connettività attualmente presente nelle scuole non è sufficiente (né quantitativamente, né qualitativamente) a sostenere queste novità con un grado decente di IT Security.

Dopo la macro analisi e lo studio di fattibilità, che può essere fatto genericamente a livello centralizzato, bisognerà affrontare il Change Management per ogni singolo Istituto Scolastico (se si interpretano bene le parole della Ministra, dalle Scuole Elementari fino alla Scuola Secondaria Superiore). Questa fase tra l'altro dovrà necessariamente includere il training per il personale che sarà addetto alla configurazione, manutenzione e gestione degli apparati di comunicazione, e quello ancor più innovativo diretto al Corpo Docente che si troverà a dover gestire l'uso in classe degli smartphone o tablet. Dovranno essere aggiornati i regolamenti interni, le incombenze delle diverse figure garanti della Privacy con le rispettive responsabilità. Indispensabile infine un piano di comunicazione alle famiglie, onde evitare malintesi.

- integrità: i dati e le informazioni poterebbero essere compromessi, a causa di eventi fortuiti o provocati ad arte

- confidenzialità: per le medesime cause, le informazioni (sia quelle che transiteranno sui device degli studenti, sia quelle eventualmente esposte per errori dell'infrastruttura) potrebbero finire in mano a persone non autorizzate

- disponibilità: come già ricordato, la numerosità degli accessi prevedibile potrebbe evidenziare colli di bottiglia o altre criticità di tipo quantitativo causate da errato dimensionamento infrastruttura

- privacy e dati sensibili: particolare attenzione dovrà essere posta nei controlli di sicurezza sui dati in transito e sugli accessi, compresa la memorizzazione dei log per eventuali indagini

Tutte queste considerazioni suggeriscono

che non si tratti di una innovazione di poco conto, e soprattutto che

non sarà fattibile in breve tempo.

domenica 13 agosto 2017

Difesa

Leggo con (poco) stupore la notizia che i Sistemi Informativi della Difesa sarebbero diventati piuttosto vulnerabili. Dettaglio e scoop giornalistico qui. Un commento autorevole qui.

Quello che mi preme in questo momento di sottolineare è che la parte del titolo che afferma: "Da lì gli hacker possono arrivare ovunque" è una bufala. Conosco abbastanza bene, per averci lavorato, le architetture interne di almeno un grosso e importante soggetto (non militare) della PA, e posso assicurare che su quei server e su quelle reti non arriva proprio nessun "hacker", né direttamente né indirettamente passando dalla rete della Difesa. Infatti poi nell'articolo si affermano altre cose.

Come al solito, l'informazione si avvale di tanti "al lupo, al lupo", senza le necessarie smentite e precisazioni. Un altro tassello che mina la fiducia del grande pubblico verso tutto ciò che riguarda la sicurezza online: sembra un fatto di fortuna, una "botta di culo" non restare vittime di certe azioni, e invece non lo è.

venerdì 9 giugno 2017

Metafore

Dunque, vediamo un po'. Mettiamo al lavoro la fantasia e facciamo alcune ipotesi.

Mettiamo che io, a casa mia, abbia imparato come scassinare una serratura. Non è certo un reato, si tratta di roba mia e ci posso fare quello che mi pare.

Mettiamo che, a questo punto, io decida di insegnare (a pagamento) come si scassinano certe serrature. Già in questo caso non sarei così sicuro di non essere colpevole di qualche reato (in Italia). Anche se mi cautelassi facendo firmare "col sangue" agli iscritti al corso una dichiarazione che non useranno le tecniche apprese per commettere nessun reato (in Italia), né le useranno comunque a danno di vittime ignare, non so se sarei nel giusto. Sospetto di no, ma non sono uno specialista e lascio alla coscienza e alle eventuali conoscenze dei miei lettori la conclusione.

Mettiamo infine che, per cercare di guadagnare di più dalla mia attività "didattica", io decida di fare pubblicità (a pagamento) al mio corso (in Italia). Che rischi correrebbe chi accettasse di pubblicare la mia pubblicità? A prescindere da eventuali conseguenze legali, che nel dettaglio non so valutare, né mi interessa farlo, penso che un comune cittadino potrebbe segnalare la situazione alle Autorità, affinché facessero emergere eventuali responsabilità e mettessero fine "sul nascere" ad attività potenzialmente criminose. Credo inoltre che tale situazione andrebbe segnalata anche a chi (incautamente?) avesse accettato questa pubblicità, se non altro per difendere il buon nome dell'Agenzia / Azienda di pubblicità in questione, visto che si tratterebbe di guadagnarci qualche soldo, e in caso di reati la complicità sarebbe dietro l'angolo.

Fin qui, credo di aver detto cose abbastanza ovvie. Adesso facciamo un esercizio, sempre con la fantasia. Immaginiamo che al posto dell'abilità di "scassinare una serratura" ci sia l'abilità di fare "intrusione in un sistema informatico". A mio parere si potrebbero ripetere gli stessi ragionamenti fatti sopra. E a quanto pare anche il Legislatore italiano la pensa allo stesso modo, tanto che esiste un unico Articolo del Codice Penale (il 615) che punisce sia l'intrusione in abitazioni o ambiti privati (violazione di domicilio), sia (al paragrafo "ter") l'intrusione nei sistemi informatici.

Non ho altro da aggiungere, Vostro Onore.

domenica 14 maggio 2017

La stalla, i buoi

#wannacry

Parallelamente, e coerentemente, ci fu chiesto conto dei motivi che

potevano aver causato questa situazione. La risposta fu individuata in

due fattori:

AGGIORNAMENTO: (14 mag 16:15) in questo documento ci sono molte informazioni. Grazie al CNAIPIC e alla Polizia Postale per il lavoro che stanno portando avanti.

I fatti del 12 e 13 maggio mi hanno riportato alla mente un episodio, che vado a narrare.

Molti e molti anni fa lavoravo per conto di un grosso soggetto della PA

italiana che si occupa di Sanità (lascio a voi indovinare). Tra le

altre cose, io e il gruppo che coordinavo eravamo incaricati di

mantenete un accettabile livello di sicurezza sui dati ultra-sensibili

trattati dai loro computer. Un esempio per tutti: la Banca Dati dei

Trapianti di Organo a livello nazionale: un database

che deve essere continuamente aggiornato con le richieste in attesa, e

con le disponibilità che derivano dai donatori purtroppo deceduti. C'è

un intervallo brevissimo (massimo 15-30 minuti) fra l'espianto di un

organo e il suo trasferimento (di solito con eliambulanza) alla Sala

Operatoria dove sarà utilizzato. Naturalmente, tutte le informazioni contenute nel database sono classificate come "dati estremamente sensibili". Riporto questi particolari solo per

dare una vaga idea del livello di allerta a cui eravamo sottoposti, e

abituati.

In questo

scenario, un bel mattino trovammo decine di computer

infettati da uno stupido quanto fastidioso "worm" (il "conficker", per chi se lo ricorda), un programma virale

che impedisce il corretto uso dei computer e si diffonde da uno

all'altro in breve tempo. Naturalmente, la prima cosa da fare (come in

una epidemia medica) è isolare i computer infetti e quindi procedere

alla disinfezione, operazione che allora richiese quasi una settimana di

lavoro e l'impegno di diversi specialisti (i miei colleghi).

- mancato aggiornamento dei sistemi e delle protezioni

- comportamento a dir poco avventato di qualcuno del personale che utilizzava quei computer anche per scopi... non istituzionali.

Oggi come allora la storia si ripete. Sistemi obsoleti, che non vengono

sostituiti (per i soliti motivi economici "finché funziona...") né

aggiornati (a volte sono così obsoleti che gli aggiornamenti non sono

disponibili, come è accaduto l'altro giorno con quei sistemi Windows XP).

Personale non opportunamente addestrato all'uso (basta che sappia

schiacciare i tasti giusti), né motivato ad una condotta corretta (ve lo

immaginate un chirurgo che opera con le mani sporche o col coltellino

che si è portato da casa?).

Purtroppo questa tecnologia

informatica non è più un accessorio divertente, ma fa parte integrante

del lavoro di molti, e perciò diventa vitale saperla usare in sicurezza,

senza andarsi a cercare (inconsapevolmente) incidenti che purtroppo

possono sempre capitare. Non così frequentemente né diffusamente.

Buona navigazione e attenti a che cosa cliccate!

venerdì 12 maggio 2017

Fornitori... di spyware

Leggendo questo articolo si viene a conoscenza del fatto che su alcuni modelli di PC portatili risulta pre-installato software che intercetta la digitazione e la memorizza su un file leggibile a tutti. Un bell'esempio di spyware, della cui presenza a bordo naturalmente l'utente è completamente ignaro.

Se si considera la risposta del fornitore, possiamo tranquillamente dire di essere di fronte a un altro caso di "struzzismo" informatico. Tanto ormai.

In questo articolo e in questa nota tecnica i dettagli (in inglese), per chi fosse curioso.

venerdì 5 maggio 2017

Uno struzzo di nome Facebook

Navigando tranquillamente sul mio account Facebook, mi capita di imbattermi nel seguente "post consigliato" (cioè annuncio pubblicitario a pagamento):

Come si può facilmente notare, viene pubblicizzato un corso per diventare esperti di... attività illegali! Ricordo che in Italia l'accesso abusivo a sistemi informatici è punito dall'art. 615 ter del Codice penale, che recepisce una Direttiva europea e lo assimila alla violazione di domicilio.

Fin qui, niente di particolarmente sorprendente: internet pullula di iniziative criminali o di semplici millantatori al limite della legalità.

Il fatto sconcertante è che, pur avendo segnalato da due giorni, con i modi tortuosi previsti, a Facebook tale incresciosa situazione, non ho ricevuto ancora nessun riscontro: nemmeno la mail automatica che dice "abbiamo ricevuto la tua segnalazione e la stiamo analizzando". Niente di niente.

Anzi, quella nefanda pubblicità continua ad essere visualizzata sulla mia Home Page a intervalli regolari, e suppongo che Facebook incassi i relativi proventi pubblicitari.

Ulteriori segnalazioni, sempre seguendo le forche caudine delle procedure di Facebook, non hanno sortito miglior effetto.

Devo forse dedurre che Facebook, di fronte a segnalazioni che riguardano pubblicità a pagamento, nasconde la testa sotto la sabbia come fa lo struzzo? Se così fosse, sarebbe una grande struzzata!

Non mi resta che mettere in guardia gli sparuti lettori di questo blog dall'accedere alle voluttuose proposte di quell'annuncio, qualora dovessero trovarsele davanti: i reati ipotizzati non sono uno scherzo, e rovinarsi la vita e la fedina penale per una semplice curiosità non mi sembra affatto consigliabile.

sabato 29 aprile 2017

Info per i "naviganti"

Riporto qui (e confido che gli autori siano tacitamente d'accordo) le parole di un avvocato, in merito a certe responsabilità quando si pubblicano "cose" in rete, specialmente se si tratta di minorenni.

da :https://www.facebook.com/unavitadasocial/posts/634121816785279:0 -- Avv. Camilla Signorini

da :https://www.facebook.com/unavitadasocial/posts/634121816785279:0 -- Avv. Camilla Signorini

Le immagini, quando consentono di identificare una persona fisica, rientrano tra i dati personali tutelati dalla normativa vigente sulla privacy ma, ancora prima, dall’articolo 10 del Codice Civile.E ancora:

Tale ultima norma stabilisce che qualora l'immagine di una persona sia esposta o pubblicata con pregiudizio al decoro o alla reputazione della persona stessa o dei detti congiunti, l'autorità giudiziaria, su richiesta dell'interessato, può disporre che cessi l'abuso, salvo il risarcimento dei danni.

Applicando la normativa alla odierna vita digitalizzata, risulta evidente che la pubblicazione di una fotografia altrui sui social network o comunque in rete, deve avvenire dietro la manifestazione del consenso del soggetto ritratto.Quando sono coinvolti minorenni:

In difetto quest'ultimo potrà chiedere ed ottenere dal giudice il risarcimento del danno qualora dimostri di aver ricevuto un pregiudizio alla reputazione, o comunque un danno ingiusto, a causa della pubblicazione non autorizzata della propria immagine.

I SOGGETTI MINORENNI, gli infanti sopratutto, non possono esprimere un consenso giuridicamente valido ed efficace poichè non possiedono la capacità di intendere e di volere sino agli anni diciotto. Essi non solo non riescono, magari perchè in fasce, a dire "sì ok pubblica", ma anche, con riferimento ai bimbi più grandi, non possono comunque percepire validamente e per intero le conseguenze della divulgazione.A proposito di pedofilia e simili:

I genitori, pur esercitando la potestà genitoriale, non sono per questo TITOLARI del diritto di immagine dei figli minori, inalienabile e intrasferibile.

Tutto ció a tacere della conclamata pericolosità della divulgazione delle immagini dei minori in rete, circolazione che consente l'archiviazione delle fotografie ad opera di malintenzionati, i quali sono addirittura facilitati dall'utilizzo di hastag (#) che favoriscono la ricerca di foto di bambini.

venerdì 21 aprile 2017

Appunti per un Decalogo

Raccolgo qui alcuni appunti e considerazioni per due importanti categorie di naviganti in rete: genitori e giovani (studenti).

Oggi avere un PC o uno Smartphone significa essere connessi alla rete internet. A questo proposito è bene tenere presenti alcuni concetti, per evitare che uno strumento così potente si trasformi in fonte di pericoli e di guai niente affatto virtuali.

La rete internet è ormai diffusa a livello globale e, per sua natura, non ha nessun controllo sulle operazioni lecite o illecite che possono svolgersi tramite essa. Ovviamente, le azioni illecite prima o poi vengono scoperte e se possibile punite: tutto sta in quel "prima o poi" e "se possibile". Mi spiego meglio: se faccio un acquisto in internet senza le opportune precauzioni, mi può capitare di cadere in una truffa. La più semplice è che il denaro inviato sparisce e la merce che penso di avere acquistato non arriva. Vedremo che cosa è possibile fare per cercare di evitare il più possibile questi problemi, e che cosa fare nel caso in cui qualcosa vada storto.

Un altro aspetto che non si sottolinea mai abbastanza nell'uso di internet è che non esiste un reale anonimato e che le informazioni, una volta immesse, hanno una durata praticamente eterna: non c'è cancellazione che tenga di fronte alle migliaia di copie dei dati che possono essere fatte da chiunque, anche a nostra insaputa. Regola d'oro: scrivere in internet solo informazioni indispensabili e comunque non fidarsi troppo facilmente. Non pubblicare foto, immagini, filmati che possano essere usati a nostro danno. Esempi: una foto della famiglia felice in vacanza può essere usata dai ladri per "visitare" la casa vuota in città. Non fornire mai le password o altre chiavi di accesso a siti internet che non siano bene identificati (vedremo come). Nessuna Banca verrà mai a chiedervi la password se non siete sul sito della Banca stessa. Nessuno per nessun motivo può chiedervi la password della posta elettronica (a meno che non sia il vostro servizio di posta elettronica e solo nella pagina di accesso al servizio). Usate password diverse per servizi diversi: banca, email, shopping, gaming, social network...

Spesso, specialmente quando si è giovani, non ci si rende conto di quanto è facile commettere un reato in internet: pubblicare (postare) foto, filmati e altro materiale che contenga immagini o riferimenti ad altre persone (inclusi: compagni di scuola, fidanzate/i, famigliari), come minimo viola le Leggi sulla Privacy, nei casi estremi (scherzi, dispetti) è un reato grave (minacce e altro), che in Italia ha già provocato diversi casi di suicidi o pesanti menomazioni psicologiche nelle vittime. Questo tipo di reati non resta mai impunito, e le vittime o chiunque ne venga a conoscenza è attivamente consigliato di non tacere ma riportare a chiunque possa mettere fine a questi comportamenti (adulti, forze dell'ordine).

Due parole particolarmente dedicate ai genitori: mandereste i vostri figli in giro da soli in luoghi affollati di gente di ogni specie senza metterli in guardia dei pericoli che possono correre? Al di sotto di una certa età, certamente non li lasciate soli in situazioni potenzialmente pericolose. E invece con molta leggerezza si regala il "telefonino" al ragazzino che frequenta le Scuole Medie, senza informarlo che l'uso del "telefonino" (al di fuori della chiamata a casa per comunicare coi genitori) è equivalente a frequentare luoghi affollati di gente qualsiasi, compresi i rischi che si corrono. La giustificazione è che "lo fanno tutti", che "non succede niente", salvo poi disperarsi quando succede qualcosa di spiacevole. Quindi attenzione e informazione: se c'è qualche dubbio, chiedete a chi ne sa di più (esperti, insegnanti) e nel dubbio evitate ciò che può e deve essere evitato. E soprattutto non lasciate mai i vostri figli soli davanti a questo tipo di tecnologia: dite chiaro quali sono le regole di uso, siate sempre disponibili per qualsiasi dubbio o domanda dei vostri figli, anche se non sapete le risposte (le risposte si trovano, come già detto).

In un prossimo post il decalogo delle cose da evitare e dei buoni comportamenti.

lunedì 27 marzo 2017

Conoscere il nemico

Come fanno i "cracker" professionisti, quelli che riescono a mettere in crisi server aziendali e a trafugare informazioni che valgono miliardi? Certamente ognuno ha le sue tecniche e le sue preferenze: qui, a semplice titolo di esempio, seguiamo questo post che ci racconta di Alexsey Belan, aka M4g.

Ecco alcune delle mosse, che sono state ricostruite in base agli indizi lasciati sul campo:

- identificare web server periferici tramite ricerche su Google e LinkedIn: i server gestiti da uffici periferici sono di solito più vulnerabili, meno aggiornati e meno sorvegliati di quelli della Sede Centrale di un'Azienda

- usare vulnerabilità note di Wordpress e PHP per compromettere i siti: si tenta di forzare prima l'anello debole del sistema

- modificare i meccanismi di autenticazione per catturare le credenziali di accesso

- fare uno "scan" della rete interna, per scoprire altri nodi potenzialmente vulnerabili

- cercare informazioni di sicurezza sui sistemi di sviluppo software, di gestione errori e di controllo delle versioni software

- sfruttando la configurazione debole di alcuni sistemi, tentare di usare le stesse credenziali sui sistemi di produzione

- combinare le varie informazioni raccolte per tentare di forzare l'accesso a VPN aziendali

- modificare il software sui sistemi di sviluppo installando nel software backdoor che verranno poi usate sui sistemi di produzione

Ogni passo dell'operazione aggiunge informazioni utili all'attacco, che sono normalmente riutilizzate per ampliare la base di sistemi compromessi. Ogni attività è ripetuta più volte, sfruttando le nuove informazioni raccolte.

A questo punto ci si chiede che cosa può essere fatto per prevenire queste catastrofi, o per limitare i danni:

- separare le diverse componenti, mettendo quelle più a rischio in aree distinte, senza accesso diretto alle informazioni vitali dell'Azienda

- non lasciare memorizzate sui sistemi di comunicazione interna informazioni di sicurezza di nessun tipo

- controllare il traffico dei sistemi verso l'esterno, evidenziando destinazioni anomale, non funzionali alla logica del business Aziendale

- usare sistemi di autenticazione a due fattori (2FA) realmente consistenti, non lasciati alla discrezionalità di chi li usa, che spesso li vede come "inutile perdita di tempo"

- non utilizzare sui sistemi di produzione credenziali generate per i sistemi di sviluppo o test del software

- tracciare, controllare e conservare tutti gli accessi ai sistemi, specialmente quelli privilegiati (ma non solo)

- isolare opportunamente i database e gli altri contenitori di dati importanti e controllarne l'accesso per evitare esfiltrazioni non autorizzate delle informazioni

sabato 18 marzo 2017

Cloud, IaaS e Security

In questo documento di Symantec (che risale a quasi due anni fa) si parla dei problemi di IT Security legati all'uso, da parte delle Aziende, di infrastrutture IT in "cloud" (IaaS). In altre parole, IaaS permette alle Aziende di evitare i costosi processi di selezione e acquisto delle apparecchiature hardware a supporto dei sistemi di business e relative spese di gestione (energia elettrica, spazi). Peccato che IaaS richieda ancora l'utilizzo di personale specializzato e bene addestrato per la sua gestione logica. Vediamo quali sono i punti di attenzione relativi agli aspetti di sicurezza comuni a tutte le soluzioni IaaS.

Innanzi tutto è bene chiarire la suddivisione dei compiti fra Provider IaaS e Azienda Cliente:

- a carico del Provider:

- spazio fisico attrezzato, rack, condizionamento e alimentazione elettrica

- hardware (CPU, RAM)

- networking interno e connettività da e verso internet

- storage (dischi, SSD)

- virtualizzazione dell'hardware

- a carico dell'Azienda Cliente:

- sistema operativo (installazione, configurazione e aggiornamenti)

- database

- applicazioni

- infrastruttura di sicurezza (applicativa e sistemistica)

Normalmente possono essere contrattati alcuni allarmi di base, relativi per esempio allo spegnimento dell'hardware, termini di servizio come MTBF/MTTR, e altri parametri di scalabilità / fatturabilità (limitazioni sulle risorse hardware disponibili).

Per quanto riguarda più in particolare la Sicurezza IT, bisogna sottolineare che l'uso di IaaS non solleva il Cliente da nessuna delle incombenze che avrebbe avuto mantenendo il CED tradizionale gestito in proprio.

In particolare:

- la sicurezza delle applicazioni non aumenta (né diminuisce) per il semplice fatto che esse sono ospitate in una infrastruttura esterna, salvo il particolare che esse sono esposte ad accessi esterni

- la sicurezza dei dati (database, backup) deve essere garantita tenendo presente che sono manipolati da applicazioni raggiunte tramite reti "non sicure" (tipicamente internet)

- il rilevamento di eventuali attacchi (o tentativi di intrusione) non viene normalmente eseguito dai Provider, e va quindi previsto contrattualmente qualche metodo di accesso ai log delle attività, sia applicative che sistemistiche

Il citato studio di Symantec fa rilevare che una moderata attività di discovery, attuata a spese di un servizio IaaS, ha permesso di scoprire 16.000 prefissi di dominio, 51 directory accessibili (che sembrano poche) e 11.000 files contenenti anche dati sensibili o comunque utilizzabili per scopi malevoli.

Significato: la sicurezza nell'accesso ai dati deve essere progettata e predisposta dal Cliente, anche attraverso gli strumenti di IAM (Identity and Access Management) disponibili presso i Provider.

Altri punti deboli riguardano l'uso di chiavi di encryption applicative, che se codificate in maniera statica nelle applicazioni rendono difficoltosa e lenta la reazione ad un eventuale attacco. Anche la gestione di tali chiavi è da tenere attentamente sotto controllo da parte del Cliente.

Inoltre non è da sottovalutare la circostanza che dati e applicazioni, sia pure confinati in ambiti logici separati e distinti, condividono l'hardware con altri ambienti, potenzialmente sconosciuti: sono stati già rilevati casi in cui alcuni malintenzionati hanno acquisito ambienti IaaS al solo scopo di interferire con altri ambienti ospitati sulla stessa piattaforma (un degrado delle prestazioni è l'attacco più banale che possa essere condotto, e su questo pare che i Provider possano intervenire).

Bisogna inoltre prevedere le conseguenze legali dell'affidamento dei dati in locazioni diverse, con legislazioni potenzialmente diverse e talvolta discordanti. Altre precauzioni legali vanno impostate nel caso in cui il Provider stesso perda il controllo della propria infrastruttura, per esempio a seguito di una messa in liquidazione o di una acquisizione da parte di altre società.

Conclusioni.

I servizi IaaS sono sempre più diffusi e possono costituire una valida alternativa alle infrastrutture IT tradizionali, ma non devono essere sottovalutati dal punto di vista dell'IT Security, secondo le specificità del Business di ciascuna Azienda.

venerdì 17 marzo 2017

Automobili

Perché parliamo di automobili? Perché è sempre più vicino il giorno in cui saranno vendute al grande pubblico le automobili che si guidano da sole.

In questo articolo si spiegano quali potranno essere i rischi associati a questi "device".

Innanzi tutto, una nuova specie di furti:

‘A very simple example with automated vehicles would be stealing one remotely. The appeal to a hacker can simply be profit or to gain leverage over the owner or the manufacturer of the vehicle. This scenario isn’t the most likely risk we should be worried about.'

Non sarà difficile, in assenza di opportune contromisure, rubare una di queste auto direttamente dal luogo dove è parcheggiata, o meglio anche dal deposito della Concessionaria o del Costruttore. Bisognerà prevedere fin d'ora un metodo per disattivare la messa in moto e un'autenticazione forte del proprietario o delle persone abilitate a farne uso.

Poi, azioni di vandalismo, sabotaggio o terrorismo:

'Even just disabling it or making it drive through the wrong neighbourhood is something that could be taken advantage of. Hackers could also use the car to obstruct traffic, or create roads that are completely void of traffic.’

Se i malintenzionati riusciranno a bloccare il funzionamento dell'auto, o a farla muovere dove non dovrebbe, o peggio a creare problemi ostruendo il traffico, sarà una bella gatta da pelare (inclusa la ricaduta di responsabilità civile e penale sul proprietario "disattento").

Insomma, le eventuali intrusioni e i virus che potrebbero venire installati a bordo di questo tipo di veicoli sono da prendere con la massima attenzione.

In ultimo, restano da citare i "bug", i problemi software immancabili in ogni sistema elettronico che si conosca: in questo campo il Controllo Qualità dovrà essere piuttosto paranoico, rincorrendo condizioni al limite del possibile, per evitare inconvenienti che potrebbero far crollare a zero le vendite di queste auto troppo "intelligenti".

mercoledì 15 marzo 2017

Il "Cioc"? Ma che davéro?

Apprendo da questo articolo che il Gen. Graziano, Capo di Stato Maggiore della Difesa, annuncia che i militari italiani si occuperanno anche di "cyber-war". Con un apposito Comando chiamato "Cioc" (comando interforze operazioni cibernetiche).

Da un lato penso "era ora", poi leggo che, secondo il Generale, "basta un hacker per mettere in crisi un sistema di computer", Mi dispiace contraddirLa, sig. Generale: un cracker (non un hacker) basta per mettere in crisi una infrastruttura informatica ("sistema di computer") non gestita o gestita male. Lo dico con quasi 25 anni di esperienza alle spalle, lo dico anche grazie ai contatti e alle informazioni raccolte "sul campo" come Responsabile della IT Security di Aziende che nulla hanno da invidiare al bilancio della Difesa italiana, Aziende per cui subire un attacco informatico è un rischio estremamente grande, come perdere una battaglia importante (in una guerra mai dichiarata ma sempre attiva). Non sappiamo quali e quante "armi" possano mettere in campo organizzazioni clandestine come il terrorismo internazionale, sappiamo approssimativamente che la "potenza di fuoco" di alcuni Stati (penso a Russia e Cina in particolare, ma anche alla Corea del Nord) è piuttosto elevata.

In ogni caso, è lodevole l'iniziativa. Come sempre i tempi sono spropositati (si parla di 2018, anche se ovviamente il Comando "è già in funzione"). E mi corre l'obbligo (morale) di ricordare che alcune delle eccellenze che avrebbero potuto contribuire alla costruzione di questa nuova entità, nuova per la Difesa, ma non nuova per altri settori della PA, sono state a suo tempo "allontanate" dai loro incarichi (per usare un eufemismo). Penso, fra coloro che "conosco" professionalmente, al Gen. Rapetto (ex Guardia di Finanza), creatore del GAT, e all'ex responsabile della Polizia Postale, dott. Di Legami, piuttosto frettolosamente rimosso dal suo incarico a seguito della vicenda "Occhionero".

Speriamo che il Gen. Graziano, o chi per lui, trovi persone professionalmente valide per comporre i livelli dirigenziali del suo Cioc, perché la "cyber-war" non si combatte solo coi "fucili" degli aspiranti cracker (non hacker) appena laureati, nonostante tutta la loro capacità e buona volontà. Vedremo e forse, trattandosi di cose militari, sapremo. Entro il 2018.

mercoledì 8 marzo 2017

"Weeping Angel" e altri segreti

Questo interessante articolo illustra quanto ci sia di "nascosto" quando si parla di Cyber Security.

Naturalmente, le "azioni" di cui si parla nell'articolo normalmente non riguardano il privato cittadino, anche se qualche governo di pochi scrupoli potrebbe usarle per spiare gli oppositori (e non è detto che non sia già stato fatto).

Un lato interessante è che queste "armi" prendono di mira non soltanto la tecnologia "ultimo grido", che pure offre spunti impensabili fino a pochi anni fa, ma anche livelli tecnologici che siamo abituati a considerare obsoleti. Si trovano più informazioni utili nel "bidone dell'immondizia" tecnologico (v. floppy disk) che altrove.

Il rischio di tali rivelazioni resta sempre che il più grande teatro del cybercrime si trovi improvvisamente per le mani "armi" potentissime, a costo quasi zero. Ricordiamo l'impennata di attacchi tipo "Mirai" da quando il codice di quel software (malware) è stato reso pubblico.

Conclusioni: la tecnologia non è di per sé né "buona" né "cattiva", è l'uso che se ne fa che la qualifica, rispetto agli obiettivi e ai risultati. Se ne è reso conto Nobel, quando ha visto l'utilizzo malvagio che (fin dall'inizio) fu fatto della sua dinamite.

martedì 7 marzo 2017

Consigli per tutti

Sia che si tratti del computer personale, del tablet o del cellulare, che di più importanti (e costose) architetture aziendali, è sempre bene tenere presenti alcune buone pratiche di IT Security:

(*) SN = Social Network, es: Facebook, Twitter

- installare un antivirus, o comunque software di protezione dagli attacchi più comuni

- aggiornare regolarmente il sistema operativo, le applicazioni e l'antivirus (o altra soluzione per la sicurezza)

- eseguire regolarmente salvataggi (backup) dei dati "che non si possono perdere"

- segnalare tentativi di phishing, sia da parte di siti o banner pubblicitari, che tramite mail (qui un articolo sul phishing)

- gestire bene le password: impostare password non banali, non comunicarle mai all'esterno, usare password diverse per servizi diversi (attenzione ai SN: non registrarsi mai a nessun servizio importante attraverso le credenziali dei SN), cambiarle periodicamente, rispettando i criteri sopra descritti

- se possibile, per i servizi online più importanti (banca, carta di credito e altri che comportano impiego di denaro) impostare l'autenticazione a due fattori (es: sms con codice usa-e-getta in aggiunta alla solita password)

- verificare periodicamente lo stato (saldo, movimenti) dei conti bancari, carte di credito e prepagate. Se possibile, attivare le notifiche dei movimenti via sms

- fare sempre molta attenzione a ciò che si scrive o si pubblica sui SN*. Impostare una buona privacy policy (che restringa agli amici certi contenuti) e comunque ricordare che ciò che finisce sui SN potrebbe sempre essere visibile "a tutti"

- fare in modo di non poter automaticamente sottoscrivere servizi a pagamento (in Italia i provider di telefonia hanno apposite protezioni: attivarle o verificare che siano attive)

- guardarsi intorno: uno dei metodi più utilizzati dai malintenzionati è il social engineering, cioè il "furto" di informazioni di sicurezza per via "amichevole" o per semplice contiguità. Attenzione agli hot-spot WiFi pubblici (o semi-pubblici), attenzione all'uso condiviso di computer o connessioni internet

(*) SN = Social Network, es: Facebook, Twitter

sabato 4 marzo 2017

Pesca a strascico: il Phishing

Uno dei pericoli nascosti nella navigazione e soprattutto nelle mail è il phishing: il tentativo di carpire la buona fede del navigante per sottrarre informazioni utili, soprattutto credenziali di accesso (username e password).

Comportamenti a rischio

Le operazioni di phishing possono avere origine in diversi modi, per esempio:

- cliccando su un link presente in una mail (spesso si tratta di mail spam, non autentiche)

- cliccando su un banner pubblicitario presente su una pagina web (o in una mail)

- navigando su pagine che contengono materiale di dubbia provenienza (o illegale)

Come riconoscere il phishing

Quasi sempre il phishing fa leva su notizie di problemi imminenti, come il (presunto) blocco di un account (mail o peggio bancario), la conferma di una password o di altre informazioni importanti e sensibili. Altrettanto spesso, il phishing ama mascherarsi dietro pagine (o mail) che hanno un aspetto molto simile agli originali per cui si spacciano, o sembrano provenire proprio da quelle sorgenti. Esempio: Una mail che sembra provenire dalla Banca sollecita l'aggiornamento della password, oppure una mail che sembra provenire da un antivirus promette di controllare il livello di sicurezza di una password, oppure un (presunto) creditore che chiede di saldare fatture in sospeso, o qualche (falso) Ente fiscale che chiede il pagamento di multe o ammende, infine qualche (falsa) vincita di un premio che chiede le coordinate bancarie per l'accredito. Non citiamo, perché dovrebbero essere ormai note, le mail di qualche (falso) riccone del Terzo Mondo che ha bisogno di passare dal nostro conto corrente per riscuotere ingenti somme di denaro.

In pratica, i tentativi di phishing richiedono una o più delle seguenti informazioni:

- username e password o altre credenziali di accesso

- codice fiscale

- coordinate bancarie (compresi i codici di accesso)

- PIN (di bancomat o simili)

- numero di carta di credito

- informazioni personali: età, indirizzo, nomi dei famigliari, nomi degli animali (questi ultimi utilizzati per il recupero password)

- data di nascita, sesso, nazionalità

Precauzioni e avvertenze

Vale la pena di ricordare che nessun Ente legittimo (sia esso il fornitore servizi di mail, la banca, i vigili urbani, la polizia, la riscossione tributi) chiede mai queste informazioni via mail. In caso di dubbio, contattare il presunto mittente, ricavando le informazioni di contatto (numero di telefono, indirizzo) non dalla mail sospetta ma da elenchi pubblici (es: elenco telefonico) o siti ufficiali.

Non rispondere mai direttamente a mail sospette di phishing: l'indirizzo del mittente è di solito ben mascherato, e serve solo a confermare ai malintenzionati di aver raggiunto un fish, una potenziale vittima.

Catalogare queste mail come "spam" (ogni sistema di mail consente di farlo, e "impara" dall'esperienza utente): ciò renderà più difficile in futuro ricevere mail di questo tipo.

In caso di problemi

Se malauguratamente si è già caduti nella rete del phishing, si può:

- denunciare l'accaduto alla Polizia

- bloccare o allertare banca (o il fornitore di servizi) se si tratta di denaro (il servizio bancomat offre un numero verde per bloccare subito i prelievi, analogamente le carte di credito o prepagate)

- recuperare l'account colpito, cambiando le credenziali di accesso (password e altro, se necessario)

Riferimenti

- Google: Handcrafted Fraud and Extortion: Manual Account Hijacking in the Wild

- Google: Avoid and report phishing emails

venerdì 3 marzo 2017

Pillole di IT Security

- Pillola n.1: oggi, come si legge nel comunicato stampa, il Consiglio dei Ministri ha conferito (fra l'altro) al Governo la Delega legislativa per il recepimento della "DIRETTIVA (UE) 2016/1148 DEL PARLAMENTO EUROPEO E DEL CONSIGLIO del 6 luglio 2016 recante misure per un livello comune elevato di sicurezza delle reti e dei sistemi informativi nell'Unione". Se avete voglia di digerire un po' di legalese, ecco il testo della Direttiva. In particolare, vorrei sottolineare il seguente comma:

(29)Per conseguire e mantenere un livello elevato di sicurezza della rete e dei sistemi informativi è opportuno che ogni Stato membro disponga di una strategia nazionale in materia di sicurezza della rete e dei sistemi informativi che definisca gli obiettivi strategici e gli interventi strategici concreti da attuare.

- Pillola n.2: corre voce che siano stati cancellati dal Playstore di Android (il sito che contiene le famose "app" scaricabili) una decina di App che andavano a infettare sistemi Windows. Sì, avete capito bene: questo malware utilizzava Android come "cavallo di Troia" per andare a infettare con altro malware ad esso affiliato i sistemi Windows che casualmente entrassero in contatto col telefonino o tablet infetto. Una tattica piuttosto contorta per andare a colpire sistemi già abbondantemente esposti a malware di vario tipo. Purtroppo non ho trovato riscontri* a questa notizia, anche se la fonte pare abbastanza autorevole

(rif: https://www.facebook.com/unavitadasocial/photos/a.204543133076485.1073741828.202526769944788/606385862892208/).

*Aggiornamento: la notizia parte da questo articolo di Palo Alto Networks, una società che si occupa di Sicurezza in rete. Come spiegato in quel post,

What is more notable is that, one of the infected pages also attempts to download and install a malicious Microsoft Windows executable file at the time of page loading, but as the device is not running Windows, it will not execute.Come si legge qui, si tratta di

Non-Android threat: An application that contains non-Android threats. These apps are unable to cause harm to the user or Android device, but contain components that are potentially harmful to other platforms.Quello che rimane tecnicamente un mistero è come una IFrame aperta su un device Android e contenente malware eseguibile su Windows possa andare ad infettare un device Windows. Ai posteri l'ardua sentenza!

giovedì 2 marzo 2017

Aggiornamento: il fattore umano

Questo post riporta alcuni aggiornamenti (follow-up) rispetto al precedente post, che prendeva spunto dall'episodio di malfunzionamento dei servizi Amazon S3.

In un articolo abbastanza esauriente, Amazon rivela le cause e i meccanismi che hanno portato al malfunzionamento.

In estrema sintesi, un comando attivato per risolvere ben più lievi problemi (fatturazione), usato in modo improprio ha disattivato alcuni elementi critici per il funzionamento di tutto il sistema Amazon S3 della zona Nord America (che in sostanza è un servizio di cloud storage, spazio disco distribuito).

Le lezioni principali che ci sentiamo di trarre da questa vicenda sono le seguenti:

- mai sottovalutare i single point of failure (SPOF) di un sistema complesso: in questo caso, ben due funzioni critiche (index subsystem e allocation s.) erano state affidate ad altrettanti blocchi monolitici all'interno del sistema stesso

- mai fidarsi del fatto che la quantità di dati trattati non introduca ulteriori problemi in maniera più che lineare: far ripartire i due citati sottosistemi, che non erano finora mai stati spenti, con tutta la mole di dati accumulati in questo tempo non è stato facile, e soprattutto ha impiegato più tempo del previsto

- mai sottovalutare le interrelazioni fra le singole parti di un sistema complesso: il fatto che l'allocation subsystem per ripartire avesse bisogno dell'index subsystem funzionante ha peggiorato ulteriormente la situazione

Naturalmente, per ottenere una soluzione strutturale a questo genere di problemi Amazon ha dovuto rivedere la pianificazione di quelle attività di ottimizzazione dell'architettura (e parziale re-ingegnerizzazione) che erano state già previste ma non erano finora considerate urgenti.

Le correzioni immediate agli strumenti in uso erano naturalmente "comprese nel prezzo" pagato per questo incident, come facevamo già rilevare nel precedente articolo.

Un'ultima nota a proposito delle prospettive illusorie di un certo marketing d'assalto: ho sentito teorizzare che questo incident capitato ad Amazon avrebbe aiutato la concorrenza a piazzare meglio la sua soluzione di cloud storage. Secondo me è una boiata pazzesca* tenendo conto che le tecnologie, le architetture, le organizzazioni sottostanti ai sistemi cloud dei diversi fornitori sono sostanzialmente equivalenti: se fosse così facile essere al riparo da quegli imprevisti imprevedibili che sono gli errori umani, sarebbe un bel vantaggio competitivo da far valere prima che la concorrenza cada in un incident.

(*) cit. Fantozzi

martedì 28 febbraio 2017

Disponibilità

Uno dei tre pilastri dell'IT Security si chiama Disponibilità (Availability). A che serve sapere che i miei dati sono "al sicuro", che nessuno (non autorizzato) può vederli o modificarli, se poi al momento in cui mi servono non riesco ad accedervi?

Ne parliamo qui perché in questo momento (18 febbraio 2017, ore 21:54 italiane) uno dei servizi "cloud" maggiormente utilizzato, Amazon AWS S3 (Virginia, USA), sta avendo grossi problemi di disponibilità. Per avere un'idea di che cosa stiamo parlando, realtà come Imgur, Medium, Runkeeper, Trello, e Yahoo webmail dipendono dal buon funzionamento di questo "cloud".

Ricordo benissimo quando il marketing delle architetture "cloud" sbandierava la principale caratteristica superiore del "cloud" rispetto ad altre soluzioni: la disponibilità. E forse, passata la bufera, lo farà ancora. Dicevano che per chi usa i servizi in "cloud" una eventuale riallocazione delle risorse dovuta a qualche malfunzionamento di uno dei siti sarebbe stata del tutto trasparente, e il "cloud" avrebbe garantito una continuità di servizio mai vista senza di esso. Finché, come dico spesso, "la realtà ha sempre ragione", anche sul marketing (o soprattutto su di esso).

Non vorrei essere in questo momento nei panni dei "tecnici" incaricati di capire che cosa non sta funzionando e soprattutto di porvi rimedio il più presto possibile (due obiettivi che quasi mai vanno a braccetto, lo dico per esperienza personale).

Che cosa accadrà? Ma certamente "in breve tempo" tutto tornerà "normale", o quasi. Se posso azzardare una previsione, ciò che non verrà in breve tempo sarà la spiegazione pubblica di che cosa è accaduto, di come si intende porvi rimedio stabilmente, e soprattutto di come si pensa di evitare che il fatto si ripeta. Si parlerà (sto sempre immaginando) di qualche imprevisto imprevedibile, e si esalteranno (giustamente) le capacità tecniche e organizzative di chi ha saputo porvi rimedio in breve tempo.

Alla fine resterà l'episodio di un disservizio su cui il privato non può accampare molte pretese, mentre per le Aziende tutto dipenderà dalle clausole contrattuali (SLA e relative penali) a suo tempo stabilite per i servizi in "cloud".

Per un'Azienda che subisca un danno (materiale o d'immagine) conta riuscire almeno a recuperare un po' di capitale, da reinvestire per cercare soluzioni più robuste e anche per riguadagnare quella parte di fiducia dei clienti che potrebbe essere andata persa.

E poi qualcuno ancora pensa che l'IT Security sia un costo e non un investimento.

Per quel che ne sanno a The Register:

https://www.theregister.co.uk/2017/02/28/aws_is_awol_as_s3_goes_haywire/

domenica 26 febbraio 2017

Ancora router

Abbiamo già parlato dei rischi legati ai Router che consentono le connessioni internet "da casa" (o dalle postazioni small business). Vedere per esempio questo post.

Partiamo dalla cronaca

Per approfondire l'argomento, ricordiamo innanzi tutto che genere di rischio comportano i router delle connessioni casalinghe forniti dai Provider di connettività.

Un caso recente (novembre 2016) è l'attacco che ha colpito la rete in Germania, sia per le connessioni dati, che per quelle telefoniche (ricordiamo che la maggior parte delle "linee" telefoniche in Germania sono su tecnologia digitale, via internet).

Dopo mesi di indagini, si è arrivati forse a individuare uno dei responsabili di quell'attacco, il che tuttavia non tutela dal ripetersi di simili situazioni.

Valutare il rischio

Per poter valutare il rischio reale, occorre analizzare quali sono le condizioni di sicurezza con cui sono distribuiti e amministrati questi router. Vediamo innanzi tutto la teoria.

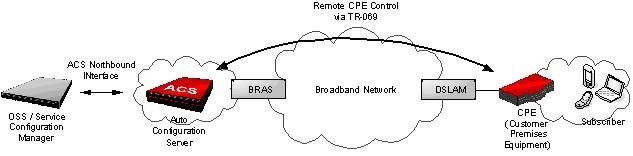

Genericamente, i router dei Provider sono installati e gestiti secondo questo schema:

Esiste cioè un'apposita infrastruttura del Provider, composta (con riferimento alla figura, da sinistra verso destra) di:

- interfaccia centralizzata per la definizione delle configurazioni

- server centralizzato per la distribuzione delle configurazioni e degli aggiornamenti

- collegamento in rete geografica verso i router installati presso i clienti

- molteplicità di router installati, e infine

- rete locale del cliente

In questo modo i Provider tengono sotto controllo e gestiscono i router installati presso i clienti, aggiornando se necessario le configurazioni.

L'anello più debole di questa catena è costituito dal collegamento in rete (c) fra i server del Provider e la miriade di router presso i clienti. Se tale connessione non è opportunamente protetta, può essere preda di malintenzionati (cracker), come appunto è accaduto in Germania nell'incidente citato sopra.

Il protocollo di comunicazione fra server e router è definito da alcuni standard, che purtroppo sembrano alquanto vulnerabili ad attacchi da parte di soggetti non autorizzati.

Un fattore molto importante per la sicurezza di questa architettura è il tipo di connessione geografica (c) fra server e router:

- se tale rete ricade interamente sotto il controllo del Provider, allora il rischio di intrusione sui router è decisamente moderato e dipende dal livello di sicurezza di questa rete, che di fatto risulta interna alle infrastrutture del Provider stesso.

- se invece tale rete sfrutta o attraversa anche parzialmente la rete pubblica (internet) senza ulteriori protezioni (es: VPN), allora il rischio di intrusione diventa concreto e consistente.

Conclusioni

Che cosa può fare il cliente per scongiurare intrusioni come quelle descritte?

Praticamente niente, salvo chiedere informazioni al suo Provider circa il tipo di infrastruttura usata per la manutenzione del router.

Che cosa dovrebbero fare i Provider?

Assicurarsi che l'accesso ai propri router sia consentito soltanto alle proprie procedure di gestione (server ed eventualmente personale autorizzato), che non vi siano backdoor a bordo dei router (password di fabbrica o universalmente note) e infine che la connessione fra le loro strutture centrali e i router siano opportunamente schermate contro i tentativi di intrusione o spionaggio.

Eventualmente, modificare le modalità di accesso ai router per raggiungere questi obiettivi minimi di sicurezza.

Altri Riferimenti

- Articolo di PCWorld (del 10 agosto 2014)

Note:

[1] (immagine di: de:user:Sternagel - de:Datei:Remote CPE Controle via TR-069.jpg, CC BY-SA 3.0, https://commons.wikimedia.org/w/index.php?curid=9845264)

sabato 25 febbraio 2017

Il rischio corre sul Cloud

"Quello che non c'è, non si guasta": questo proverbiale adagio dei meccanici della Ferrari è sempre valido, anche quando si tratta di Sicurezza IT.

Per la maggior parte degli utenti di servizi online delle aziende indirettamente colpite (cioè quelle che fanno uso dei servizi Cloudflare), si tratta di cambiare le credenziali di accesso (password o altro), specie quelle memorizzate per comodità su vari dispositivi (smartphone, PC, ecc). Discorso analogo, anche se tecnicamente più complesso, per le credenziali di autenticazione fra server che collaborano alla fornitura di servizi online.

Alcuni servizi in rete sono diventati ormai pane quotidiano per chi con la rete internet ci lavora, e magari le affida business milionari. Questi servizi sono in genere molto utili, e consentono di avere buone funzionalità senza investire in infrastrutture private, che possono essere anche molto costose.

È il caso di quei servizi che offrono "acceleratori" di accesso ai siti web (tecnicamente si parla di "reverse proxy"), con capacità di allocazione dinamica, a seconda del traffico. Uno dei più famosi e maggiormente utilizzati è CloudFlare.

Il Problema

Perché ne parliamo? Accade che c'è stato un problema con questo servizio, più esattamente un "incident" di IT Security: a causa di un errore software (un bug!), questo servizio, in determinate circostanze, forniva agli utenti di un sito informazioni riguardanti un altro sito, magari appartenente a un cliente (azienda) completamente diverso, e ignaro del fatto. Si fa presto a immaginare che, una volta scoperta la falla, i soliti malintenzionati (crackers) potessero studiare come volgere la situazione a loro favore, e a danno di alcuni utenti del servizio (aziende e loro utenti).

Per chi volesse approfondire (sapendo leggere un po' di inglese) il dettaglio è in questo Incident Report pubblicato dalla stessa società Cloudflare.

Come riportato nel Report, i tecnici sono corsi prontamente ai ripari e sono riusciti a "mitigare" gli effetti negativi in appena 47 minuti, chiudendo completamente la falla complessivamente in 7 ore. Per chi lavora nello sviluppo e manutenzione IT questi sono tempi straordinariamente brevi (per avere una correzione di un bug software normalmente passano settimane o mesi), mentre nel caso di un incident di IT Security sono tempi non eccezionali ma accettabili, soprattutto tenendo conto che la falla non era nota (ai famosi crackers) e quindi era praticamente innocua.

Conseguenze per gli utenti

Per la maggior parte degli utenti di servizi online delle aziende indirettamente colpite (cioè quelle che fanno uso dei servizi Cloudflare), si tratta di cambiare le credenziali di accesso (password o altro), specie quelle memorizzate per comodità su vari dispositivi (smartphone, PC, ecc). Discorso analogo, anche se tecnicamente più complesso, per le credenziali di autenticazione fra server che collaborano alla fornitura di servizi online.

Per quanto riguarda eventuali altri dati che possono essere stati esposti a chi non era autorizzato a leggerli, considerato il breve lasso di tempo e la sostanziale "oscurità" del malfunzionamento, si ritiene che non ci sia stato il tempo materiale per approfittarne (exploit).

Conclusioni

Come sempre ripetiamo, non esiste sicurezza assoluta e, al crescere della complessità delle architetture IT, il rischio cresce in maniera non lineare.

L'importante è disporre (come in questo caso) di un'organizzazione pronta ed efficiente, in grado di ridurre al minimo il danno in caso di incident.

Come dire: qualche bue è scappato, ma la porta della stalla stavolta è stata chiusa prima che fuggissero tutti i buoi.

mercoledì 22 febbraio 2017

Spionaggio "senza rete"

Siamo abituati a pensare che, al giorno d'oggi, tutti i malware, e in particolare quelli che rubano dati e informazioni da un computer, agiscano via rete.

Anche se questo è vero nella maggior parte dei casi, e isolare un computer infetto o infettabile dalla rete internet è una buona misura di sicurezza, ci sono casi in cui non è sufficiente. Si tratta di casi un po' estremi, ma vale la pena citare il più recente.

Esperti di una università israeliana hanno dimostrato che è possibile "rubare" dati da un computer completamente scollegato da internet, solo sfruttando il led che normalmente segnala l'attività dei dischi del computer.

Naturalmente, è necessario che il computer venga infettato da un apposito "trojan" che costituisce l'agente "spione" della nostra storia di spionaggio, ma tutto il resto avviene in maniera abbondantemente trasparente per l'ignaro utente del computer stesso.

Nella dimostrazione di cui stiamo parlando, il "troian" legge le informazioni sensibili che è programmato per rilevare (password, chiavi di cifratura, dati sensibili) e le trasmette modulando l'accensione del led di attività del disco fino a 4000 volte al secondo, risultando quindi invisibile all'occhio umano. A distanza ottica opportuna viene posizionato un sensore/rilevatore che registra otticamente l'attività di quel led: nella dimostrazione in questione è stato usato un drone con una telecamera fuori da una finestra della stanza in cui si trovava il computer vittima dell'azione di spionaggio, ma non è difficile immaginare altre più sofisticate applicazioni.

Naturalmente, come abbiamo detto all'inizio, questo è un caso estremo, e non ci deve indurre a tralasciare le normali precauzioni di sicurezza sui dispositivi e computer privati e aziendali.

Nei casi in cui invece su qualche computer siano custoditi o elaborati (anche in transito) dati di estrema importanza, sui quali si richiede una confidenzialità e segretezza quasi assoluta, sarà il caso di adottare alcune misure supplementari, come quelle indicate

L'articolo che riporta la ricerca israeliana è il seguente: https://www.wired.com/2017/02/malware-sends-stolen-data-drone-just-pcs-blinking-led/

Anche se questo è vero nella maggior parte dei casi, e isolare un computer infetto o infettabile dalla rete internet è una buona misura di sicurezza, ci sono casi in cui non è sufficiente. Si tratta di casi un po' estremi, ma vale la pena citare il più recente.

Il caso

Esperti di una università israeliana hanno dimostrato che è possibile "rubare" dati da un computer completamente scollegato da internet, solo sfruttando il led che normalmente segnala l'attività dei dischi del computer.

Naturalmente, è necessario che il computer venga infettato da un apposito "trojan" che costituisce l'agente "spione" della nostra storia di spionaggio, ma tutto il resto avviene in maniera abbondantemente trasparente per l'ignaro utente del computer stesso.

Dettagli

Nella dimostrazione di cui stiamo parlando, il "troian" legge le informazioni sensibili che è programmato per rilevare (password, chiavi di cifratura, dati sensibili) e le trasmette modulando l'accensione del led di attività del disco fino a 4000 volte al secondo, risultando quindi invisibile all'occhio umano. A distanza ottica opportuna viene posizionato un sensore/rilevatore che registra otticamente l'attività di quel led: nella dimostrazione in questione è stato usato un drone con una telecamera fuori da una finestra della stanza in cui si trovava il computer vittima dell'azione di spionaggio, ma non è difficile immaginare altre più sofisticate applicazioni.

Conclusioni

Naturalmente, come abbiamo detto all'inizio, questo è un caso estremo, e non ci deve indurre a tralasciare le normali precauzioni di sicurezza sui dispositivi e computer privati e aziendali.

Nei casi in cui invece su qualche computer siano custoditi o elaborati (anche in transito) dati di estrema importanza, sui quali si richiede una confidenzialità e segretezza quasi assoluta, sarà il caso di adottare alcune misure supplementari, come quelle indicate

- evitare qualsiasi contatto con device esterni, non solo la rete Internet, anche la rete interna e device come chiavette USB o altri supporti rimovibili, che potrebbero essere fonte di infezione

- installare questi computer in ambienti controllati e protetti, sia dal punto di vista dell'accesso di personale, sia dal punto di vista ambientale (locale senza finestre e opportunamente schermato da onde radio e in più generale elettromagnetiche)

- rimuovere o disattivare tutti gli indicatori ottici e acustici di attività del computer (senza smontare niente, i led si possono coprire con un nastro nero)

- disattivare tutti i dispositivi non necessari (es: microfoni, altoparlanti e webcam, anche queste ultime possono essere "accecate" con un pezzo di nastro nero)

Riferimenti

L'articolo che riporta la ricerca israeliana è il seguente: https://www.wired.com/2017/02/malware-sends-stolen-data-drone-just-pcs-blinking-led/

domenica 19 febbraio 2017

Furto di identità

Uno dei pericoli nell'uso delle tecnologie informatiche soprattutto online è il furto di identità, cioè la sottrazione di credenziali atte a identificare utenti di servizi informatici e il loro uso per impersonare il legittimo proprietario di queste identità.

Esempi di furti di identità e loro utilizzo

In ordine di pericolosità crescente, dal più innocuo al più dannoso.

- username e password di accesso a Social Network:

- usati per impersonare il soggetto colpito, scrivendo messaggi o commenti considerati autentici all'insaputa della vittima, solitamente a scopo diffamatorio

- password dell'account email:

- usata per inviare messaggi ai contatti della rubrica,

- usata per inviare messaggi spam

- password di accesso a servizi di Home Banking:

- usata per truffe a carattere economico, sottrazione di denaro dal conto corrente della vittima

- numero e codici operativi della Carta di credito:

- usata per truffe a carattere economico, acquisti illeciti a spese della vittima

Possibili contromisure preventive

- per servizi online protetti solo da username/password (Email, Home Banking) e la Carta di credito:

- attivare se possibile l'autenticazione a due fattori, esempio:

- one time password tramite messaggio sul cellulare

- autenticazione tramite token o certificato digitale

- autenticazione biometrica (impronte digitali, iride)

- attivare se possibile notifiche degli accessi tramite messaggi sul cellulare

- non utilizzare questi servizi in caso di connessione WiFi pubblica o semi-pubblica (es. bar, ristoranti, biblioteche), su computer pubblici o condivisi (es. biblioteche, ambienti lavorativi) o comunque in situazioni in cui il rischio di sniffing del traffico da parte di altri utenti è solitamente molto alto

- in ogni caso:

- impostare password non facilmente vulnerabili

- non comunicare mai le password, né direttamente (tramite messaggi) né indirettamente (lasciandole scritte in giro)

- usare password diverse fra loro per i servizi più importanti, e soprattutto diverse da quelle usate su social network e altri servizi di minore importanza

- non memorizzare le password su servizi in cloud (es. Dropbox, Box e simili)

- digitare username/password solo su pagine web munite del contrassegno https (solitamente un lucchetto verde)

- cambiare periodicamente le password

Possibili azioni in caso di violazione dell'identità

- disattivare immediatamente l'accesso alla risorsa, esempio:

- comunicare alla banca la violazione, disconoscere le operazioni illecite e far bloccare ulteriori accessi, fino a risoluzione del caso

- denunciare il fatto alle Autorità di Polizia, anche allo scopo di recuperare le somme eventualmente oggetto di frode

- in ogni caso, cambiare le password e le altre credenziali di accesso

- comunicare alle altre potenziali vittime l'accaduto, in modo che possano prendere le opportune misure preventive e correttive

Risorse e riferimenti

programmi per il controllo delle password

- Esistono molti programmi per la misurazione della robustezza di una password. Questo strumento online ne è un esempio. Non sottoponete mai le vostre password a siti online, usate questi siti per capire se alcune varianti delle vostre password sono deboli.

programmi per la generazione di password "sicure"

- Questa è una pagina di Norton (quello dell'antivirus):

autenticazione a più fattori

autenticazione biometrica

numero verde per blocco bancomat o carta di credito

- Bancomat: 800 822 056

- Postamat: 800 652 653

- Postepay: 800 902 122

- Carte di credito e numeri chiamabili dall'estero:

numero per comunicazioni di sicurezza alla propria banca

giovedì 16 febbraio 2017

WiFi: comodità e rischi. Come proteggersi

Connessione WiFi: c'era una volta la connessione cablata, e c'è ancora, ma normalmente non si usa più per gli apparecchi end-user (computer personali, smartphone, tablet). Risulta molto comodo connettersi utilizzando reti WiFi. Analizzeremo le più importanti aree di rischio e le relative contromisure utili per raggiungere una maggiore sicurezza nell'uso del WiFi.

Quando stipuliamo un contratto di fornitura per l'accesso Internet "fisso", normalmente il Provider ci fornisce un suo apparato (denominato "router", anche se svolge altre funzioni), collegato da un lato alla rete esterna (telefonica o fibra) e avente diverse opzioni di collegamento interno: un certo numero di "porte" per le connessioni cablate e due o più antennine per le connessioni WiFi.

A volte si rende necessario estendere la rete WiFi così come fornita dal Provider, oppure il contratto non prevede la fornitura del "router". In questi casi, l'utente installerà un proprio Access Point, che potrebbe avere anche funzioni di Router.

Molto spesso nei locali pubblici, bar, ristoranti, alcuni treni, si trovano Access Point che consentono la connessione: normalmente, è necessaria una password, che viene fornita a richiesta dal gestore del locale, o in alcuni (pessimi) casi si trova scritta nel locale stesso. Naturalmente sarà necessario impostare questa password sull'apparecchio dell'utente (smartphone, tablet) in corrispondenza della rete WiFi in questione (non modificando la password del WiFi casalingo!). È importante ricordare che tutti i dati che transitano su questa rete WiFi sono facilmente visibili dagli altri utenti della stessa rete: si consiglia perciò di non effettuare accessi a siti di Home Banking e di non utilizzare Carte di credito, né trasmettere altre informazioni sensibili. La consultazione di notizie online non è critica in queste situazioni, mentre l'uso di email o servizi di messaggistica espone le credenziali di accesso di tali servizi, aumentando il rischio di frodi informatiche o (nei casi peggiori) furto di identità telematica.

In alcuni luoghi pubblici, piazze, stazioni ferroviarie o centri commerciali si trovano Access Point che consentono la connessione senza password (di solito dopo aver visionato e accettato una pagina di Condizioni d'uso). Valgono tutte le considerazioni fatte al punto precedente, ossia:

L'uso della connessione WiFI è molto comodo e perciò molto diffuso, ma bisogna sempre fare attenzione al contesto tecnologico in cui ci si trova ad agire: in alcuni casi è più facile proteggersi e individuare eventuali malintenzionati, in altri casi è addirittura impossibile.

Router casalingo fornito dal provider

Quando stipuliamo un contratto di fornitura per l'accesso Internet "fisso", normalmente il Provider ci fornisce un suo apparato (denominato "router", anche se svolge altre funzioni), collegato da un lato alla rete esterna (telefonica o fibra) e avente diverse opzioni di collegamento interno: un certo numero di "porte" per le connessioni cablate e due o più antennine per le connessioni WiFi.

- Protocollo e Password di cifratura WiFi: la connessione WiFi fra gli apparecchi dell'utente e il "router" avviene secondo un ben definito protocollo di comunicazione (IEEE 802.11 e sue varianti) e di cifratura (es: WPA2) e utilizzando una password impostata dal Provider (e riportata in un'etichetta sul "router"). Per potersi connettere, è necessario impostare questa password su ciascun apparecchio dell'utente (le procedure variano a seconda che si tratti di computer, smartphone, tablet e sono diverse per ogni sistema operativo e sue versioni). Se sono "visibili" altre reti WiFi sugli apparecchi dell'utente, si consiglia di disabilitare l'accesso (accidentale) a queste reti, lasciando soltanto la rete relativa al "router". Opzionalmente, è possibile cambiare la password predefinita dal Provider, che potrebbe essere nota a soggetti malintenzionati

Access point casalingo installato dall'utente

A volte si rende necessario estendere la rete WiFi così come fornita dal Provider, oppure il contratto non prevede la fornitura del "router". In questi casi, l'utente installerà un proprio Access Point, che potrebbe avere anche funzioni di Router.

- Protocollo e Password di cifratura WiFi: la connessione WiFi fra gli apparecchi dell'utente e l'Access Point privato avviene secondo un ben definito protocollo di comunicazione (IEEE 802.11 e sue varianti) e di cifratura (es: WPA2) e utilizzando in questo caso una password impostata dall'utente. Per potersi connettere, è necessario impostare questa password su ciascun apparecchio dell'utente (le procedure variano a seconda che si tratti di computer, smartphone, tablet e sono diverse per ogni sistema operativo e sue versioni). Se sono "visibili" altre reti WiFi sugli apparecchi dell'utente, si consiglia di disabilitare l'accesso (accidentale) a queste reti, lasciando soltanto la rete relativa al "router". Si consiglia di utilizzare un protocollo sicuro e una password lunga e complessa, per evitare accessi non autorizzati da parte di soggetti malintenzionati

Access point pubblico protetto da password

Molto spesso nei locali pubblici, bar, ristoranti, alcuni treni, si trovano Access Point che consentono la connessione: normalmente, è necessaria una password, che viene fornita a richiesta dal gestore del locale, o in alcuni (pessimi) casi si trova scritta nel locale stesso. Naturalmente sarà necessario impostare questa password sull'apparecchio dell'utente (smartphone, tablet) in corrispondenza della rete WiFi in questione (non modificando la password del WiFi casalingo!). È importante ricordare che tutti i dati che transitano su questa rete WiFi sono facilmente visibili dagli altri utenti della stessa rete: si consiglia perciò di non effettuare accessi a siti di Home Banking e di non utilizzare Carte di credito, né trasmettere altre informazioni sensibili. La consultazione di notizie online non è critica in queste situazioni, mentre l'uso di email o servizi di messaggistica espone le credenziali di accesso di tali servizi, aumentando il rischio di frodi informatiche o (nei casi peggiori) furto di identità telematica.

Access point pubblico non protetto

In alcuni luoghi pubblici, piazze, stazioni ferroviarie o centri commerciali si trovano Access Point che consentono la connessione senza password (di solito dopo aver visionato e accettato una pagina di Condizioni d'uso). Valgono tutte le considerazioni fatte al punto precedente, ossia:

- tutti i dati che transitano su questa rete WiFi sono facilmente visibili dagli altri utenti della stessa rete

- non effettuare accessi a siti di Home Banking

- non utilizzare Carte di credito, né trasmettere altre informazioni sensibili

- l'uso di email o servizi di messaggistica espone le credenziali di accesso di tali servizi, aumentando il rischio di frodi informatiche o (nei casi peggiori) furto di identità telematica

Conclusioni

L'uso della connessione WiFI è molto comodo e perciò molto diffuso, ma bisogna sempre fare attenzione al contesto tecnologico in cui ci si trova ad agire: in alcuni casi è più facile proteggersi e individuare eventuali malintenzionati, in altri casi è addirittura impossibile.

Riferimenti esterni

Iscriviti a:

Post (Atom)